试题内容

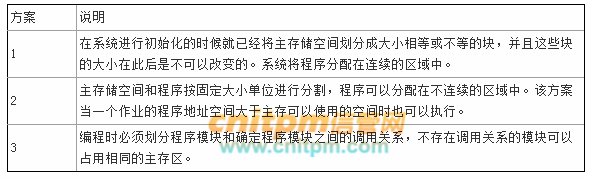

从下表关于操作系统存储管理方案 1、方案 2 和方案 3 的相关描述可以看出,它们分别对应 ( )存储管理方案。

A、固定分区、请求分页和覆盖

B、覆盖、请求分页和固定分区

C、固定分区、覆盖和请求分页

D、请求分页、覆盖和固定分区

软题库参考答案:A(仅供参考)

软题库解析:正在加载....

试题内容

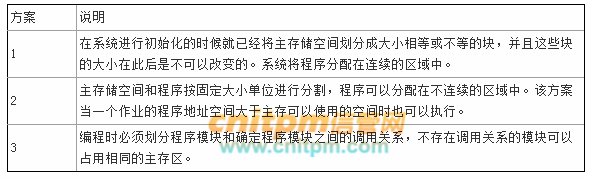

从下表关于操作系统存储管理方案 1、方案 2 和方案 3 的相关描述可以看出,它们分别对应 ( )存储管理方案。

A、固定分区、请求分页和覆盖

B、覆盖、请求分页和固定分区

C、固定分区、覆盖和请求分页

D、请求分页、覆盖和固定分区

软题库参考答案:A(仅供参考)

软题库解析:正在加载....

你可能感兴趣的试题

设有二叉排序树(或二叉查找树)如下图所示,建立该二叉树的关键码序列不可能是( )。

A.23 31 17 19 11 27 13 90 61

B.23 17 19 31 27 90 61 11 13

C.23 17 27 19 31 13 11 90 61

D.23 31 90 61 27 17 19 11 13

成本估算时,( )方法以规模作为成本的主要因素,考虑多个成本驱动因子。该方法包括三个阶段性模型,即应用组装模型、早期设计阶段模型和体系结构阶段模型。

A.专家估算

B.Wolverton

C.COCOMO

D.COCOMOⅡ

安全需求可划分为物理线路安全、网络安全、系统安全和应用安全。下面的安全需求中属于系统安全的是( 1 ),属于应用安全的是( 2 )。

(1)A.机房安全

B.入侵检测

C.漏洞补丁管理

D.数据库安全

(2)A.机房安全

B.人侵检测

C.漏洞补丁管理

D.数据库安全

网络安全包含了网络信息的可用性、保密性、完整性和网络通信对象的真实性。其中,数字签名是对 ( ) 的保护。

A、可用性

B、保密性

C、连通性

D、真实性

实现VPN的关键技术主要有隧道技术、加解密技术、 ( ) 和身份认证技术。

A、入侵检测技术

B、病毒防治技术

C、安全审计技术

D、密钥管理技术