试题内容

甲将其一篇短文(心灵的呼唤》投递给杂志社。未经甲的许可,杂志社便委托乙对甲的短文进行修改,然后杂志社将署名为乙和甲的短文发表在其刊物上,则( )。

A、杂志社侵犯了甲的著作权,乙未侵权

B、杂志社未侵犯甲的著作权,乙侵了权

C、杂志社和乙均侵犯了甲的著作权

D、杂志社和乙均未侵犯甲的著作权

软题库参考答案:C(仅供参考)

软题库解析:正在加载....

试题内容

甲将其一篇短文(心灵的呼唤》投递给杂志社。未经甲的许可,杂志社便委托乙对甲的短文进行修改,然后杂志社将署名为乙和甲的短文发表在其刊物上,则( )。

A、杂志社侵犯了甲的著作权,乙未侵权

B、杂志社未侵犯甲的著作权,乙侵了权

C、杂志社和乙均侵犯了甲的著作权

D、杂志社和乙均未侵犯甲的著作权

软题库参考答案:C(仅供参考)

软题库解析:正在加载....

你可能感兴趣的试题

如果两名以上的申请人分别就同样的发明创造申请专利,专利权应授予 ( ) 。

A、最先发明的人

B、最先申请的人

C、所有申请人

D、协商后的申请人

Networks can be interconnected by different devices in the physical layer networks can be connected by (1)or hubs .which just move the bits from one network to an identical network. One layer up we find bridges and switches which operate at data link layer. They can accept (2)examine the MAC address and forward the frames to a different network while doing minor protocol translation in the process in me network layer ,we have routers that can connect two networks, If two networks have (3) ne

第23题: 虚拟存储管理系统的基础是程序的(1)理论,这个理论的基本含义是指程序执行时往往会不均匀地访问主存储器单元。根据这个理论,Denning提出了工作集理论。工作集是进程运行时被频繁地访问的页面集合。在进程运行时,如果它的工作集页面都在(2)内,能够使该进程有效地运行,否则会出现频繁的页面调入/调出现象。

(1)A、全局性

B、局部性

C、时间全局性

D、空间全局性

(2)A、主存储器

B、虚拟存储器

C、辅助存储器

D、u盘

在进行金融业务系统的网络设计时,应该优先考虑(1)原则。在进行企业网络的需求分析时,应该首先进行(2) 。

(1)A、先进性

B、开放性

C、经济性

D、高可用性

(2)A、企业应用分析

B、网络流量分析

C、外部通信环境调研

D、数据流向图分析

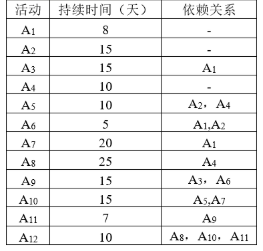

某项目的活动持续时间及其依赖关系如下表所示,则完成该项目的最少时间为( )天。

两个公司希望通过Internet进行安全通信,保证从信息源到目的地之间的数据传输以密文形式出现,而且公司不希望由于在中间节点使用特殊的安全单元增加开支,最合适的加密方式(1),使用的会话密钥算法应该是(2)。

(1)A、链路加密

B、节点加密

C、端—端加密

D、混合加密

(2)A、RSA

B、RC-5

C、MD5

D、ECC