试题内容

阅读下列说明和表,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

防火墙类似于我国古代的护城河,可以阻挡敌人的进攻。在网络安全中,防火墙主要用于逻辑隔离外部网络与受保护的内部网络。防火墙通过使用各种安全规则来实现网络的 安全策略。

防火墙的安全规则由匹配条件和处理方式两个部分共同构成。网络流量通过防火墙时,根据数据包中的某些特定字段进行计算以后如果满足匹配条件,就必须采用规则中的处理方式进行处理。

【问题1】(5分)

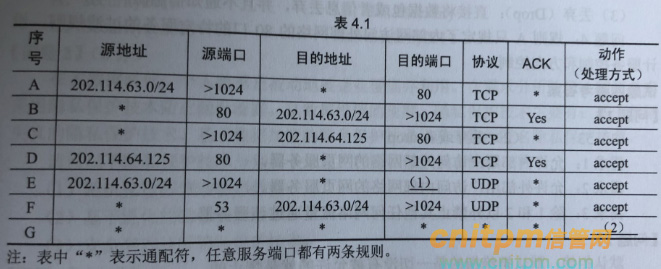

假设某企业内部网(202.114.63.0/24)需要通过防火墙与外部网络互连,其防火墙的过滤规则实例如表4.1所示。

请补充表4.1中的内容(1)和(2),并根据上述规则表给出该企业对应的安全需求。

【问题2】(4分)

一般来说,安全规则无法覆盖所有的网络流量。因此防火墙都有一条缺省(默认)规则,该规则能覆盖事先无法预料的网络流量。请问缺省规则的两种选择是什么?

【问题3】(6分)

请给出防火墙规则中的三种数据包处理方式。

【问题4】(4分)

防火墙的目的是实施访问控制和加强站点安全策略,其访问控制包含四个方面的内 容:服务控制、方向控制、用户控制和行为控制。请问表4.1中,规则A涉及访问控制的哪几个方面的内容?

软题库参考答案:暂时没有答案(仅供参考)

软题库解析:正在加载....

第2题:2.阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应

第2题:2.阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应