试题内容

下列网络攻击行为中,属于 DOS 攻击 ()

A.特洛伊木马攻击

B.SYNFlooding 攻击

C.端口欺骗攻击

D.IP欺骗攻击

软题库参考答案:B(仅供参考)

软题库解析:正在加载....

试题内容

下列网络攻击行为中,属于 DOS 攻击 ()

A.特洛伊木马攻击

B.SYNFlooding 攻击

C.端口欺骗攻击

D.IP欺骗攻击

软题库参考答案:B(仅供参考)

软题库解析:正在加载....

你可能感兴趣的试题

某非确定的有限自动机(NFA)的状态转换图如下图所示(q0既是初态也是终态)。以下关于该NFA的叙述中,正确的是( )。

A.其可识别的0、1序列的长度为偶数

B. 其可识别的0、1序列中0与1的个数相同

C. 其可识别的非空0、1序列中开头和结尾字符都是0

D.其可识别的非空0、1序列中结尾字符是1

统一过程(UP)定义了初启阶段、精化阶段、构建阶段、移交阶段和产生阶段,每个阶段以达到某个里程碑时结束,其中 ( ) 的里程碑是生命周期架构。

A、初启阶段

B、精化阶段

C、构建阶段

D、移交阶段

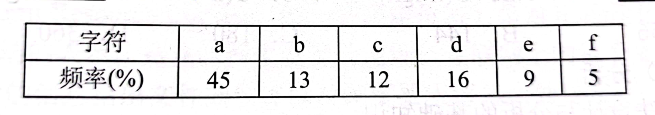

下表为某文件中字符的出现频率,采用霍夫曼编码对下列字符编码,则字符序列“ bee”的编码为( );编码::“ 110001001101”的对应的字符序列( )

A.10111011101

B.10111001100

C.001100100

D.110011011

A.bad

B.bee

C.face

D.Bace

对于关键字序列(26,25,72,38,8,18,59),采用散列函数H(Key)=Key mod 13构造散列表(哈希表)。若采用线性探测的开放定址法解决冲突(顺序地探查可用存储单元),则关键字59所在散列表中的地址为()。

A.6

B.7

C.8

D.9

将一个无序序列中的元素依次插入到一棵 ( ) ,并进行中序遍历,可得到一个有序序列。

A、完全二叉树

B、最小生成树

C、二叉排序树

D、最优二叉树