试题内容

通过内部发起连接与外部主机建立联系,由外部主机控制并盗取用户信息的恶意代码为()。

A.特洛伊木马

B.蠕虫病毒

C.宏病毒

D.CIH病毒

软题库参考答案:A(仅供参考)

软题库解析:正在加载....

试题内容

通过内部发起连接与外部主机建立联系,由外部主机控制并盗取用户信息的恶意代码为()。

A.特洛伊木马

B.蠕虫病毒

C.宏病毒

D.CIH病毒

软题库参考答案:A(仅供参考)

软题库解析:正在加载....

你可能感兴趣的试题

给定关系模式R{A1,A2,A3,A4)上的函数依赖集F={A1A3 →A2,A2→A3}。若将R分解为P={(A1,A2),(A1,A3)},则该分解是( )的。

A.无损联接且不保持函数依赖

B.无损联接且保持函数依赖

C.有损联接且保持函数依赖

D.有损联接且不保持函数依赖

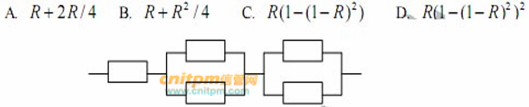

某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度都为 R ,则

该系统的千小时可靠度为 ( ) 。

A. A

B. B

C. C

D. D

能力成熟度集成模型 CMMI 是 CMM 模型的最新版本,它有连续式和阶段式两种表示方式。基于连续式表示的 CMMI 共有 6 个(0~5)能力等级,每个能力等级对应到一个一般目标以及一组一般执行方法和特定方法,其中能力等级 ( ) 主要关注过程的组织标准化和部署。

A、1

B、2

C、3

D、4

在CPU中,()不仅要保证指令的正确执行,还要能够处理异常事件。

A.运算器

B.控制器

C.寄存器组

D.内部总线

在UNIX操作系统中,把输入/输出设备看作是( )。

A、普通文件

B、目录文件

C、索引文件

D、特殊文件